Libération / jeudi 28 novembre 2019

[…] «500 commissariats» français devraient être équipés d’ici 2024 «d’un système capable d’aspirer et de traiter toutes les données d’un téléphone portable», en «moins de dix minutes». L’information vient tout droit d’un reportage de Reporterre au salon professionnel Milipol de Paris, dédié chaque année à la «sécurité intérieure des Etats» et dont l’édition 2019 avait lieu du 19 au 22 novembre.

Plus précisément, les éléments sur l’extraction de données des portables viennent de Clémence Mermet, cheffe du pôle central d’analyse des traces technologiques de la police nationale. «Actuellement, les téléphones saisis doivent être envoyés dans un centre spécialisé de la police technique et scientifique, qui ne sont que 35 et sont souvent embouteillés. Avec ce kiosque qui sera installé dans les commissariats de premier niveau, il suffira de brancher le téléphone et toutes les données seront extraites pendant la garde à vue : SMS, photos géolocalisées… Autant d’informations qui peuvent être utiles pour conduire l’interrogatoire, vantait-elle dans les colonnes du média écolo. Ce kiosque est en cours de déploiement dans le nord de la France. L’an prochain, cent nouvelles machines seront installées en Ile-de-France et dans le Sud. En tout, cinq cents machines doivent être installées d’ici 2024, pour un coût de quatre millions d’euros. Nous l’avons déjà testé lors du G7, pour traiter les téléphones des personnes gardées à vue, et les retours ont été très positifs.»

A quoi ça ressemble ce « kiosk »

La commissaire fait référence à Kiosk, un ordinateur spécialement conçu par l’entreprise israélienne Cellebrite pour faire tourner sa solution d’extraction de données, UFED InField. Celle-ci permet d’aspirer les données d’un appareil, même lorsqu’on ne dispose pas du mot de passe ou du schéma de déverrouillage, explique sur son site Cellebrite : «Le personnel autorisé peut extraire directement les mots de passe, désactiver ou contourner le verrouillage mis en place par l’utilisateur, et décoder les données de plus de 1 500 applis mobiles en quelques minutes.» Ces derniers mois, l’entreprise se targuait même d’être l’une des rares capables de déverrouiller les derniers modèles d’iPhone.

L’avis d’attribution du marché public remporté par Cellebrite, en juin, permet à la fois de confirmer l’information, et d’apprendre qu’en plus de la police, «les systèmes d’extraction et d’analyse de données téléphoniques» de l’entreprise sont également déployés «pour les besoins de la gendarmerie nationale, la douane et la direction de la coopération de sécurité et de défense». Contactée par CheckNews, la police nationale indique que seuls 35 appareils sont d’ores et déjà en leur possession et qu’ils seront déployés «en 2020» après la phase de test en cours. «Il n’y a aucune modification des règles actuelles qui permettent d’extraire des données, tient à préciser le service de communication de la police. Cela se fait toujours dans le cadre judiciaire, sous l’autorité du procureur de la République. Avant, on devait envoyer les appareils au labo, demain les enquêteurs pourront le faire directement dans le commissariat. C’est plus rapide, plus efficace et il y a une traçabilité des recherches puisque à chaque fois qu’un enquêteur s’en sert, la machine enregistre les requêtes.»

Considérée comme un acteur de pointe dans le domaine de la sécurité informatique, Cellebrite a toutefois été victime d’un piratage d’ampleur : un hacker a récolté une grande quantité de données confidentielles sur ses serveurs. Selon le site américain Motherboard, qui a eu accès à ces données, elles comprenaient des «fichiers de preuve récoltés sur des téléphones portables». Surtout, les données suggèrent que l’entreprise israélienne a vendu ses produits à des pays régulièrement pointés du doigt pour des manquements en termes de droits de l’homme, comme la Turquie, la Russie ou les Emirats Arabes unis. […]

NdAtt. : on pourra lire ici un texte intéressant pour utiliser de manière un peu réfléchie un smartphone (le même discours est valable, en gros, pour un ordi). Sachant bien entendu que la meilleure utilisation possible d’un portable est celle de projectile à jeter sur les flics – mais les slogans idéologiques ne suffisent pas à nous protéger de la répression ;-)

Mise à jour du 3 décembre

Les flics ont maintenant une machine pour aspirer l’ensemble des données de votre mobile

Paris-Luttes.info / samedi 30 novembre 2019

Suite à un reportage de Reporterre et un article de Checknews, on a maintenant la confirmation que les commissariats d’Île-de-France vont s’équiper d’une centaine de nouvelles machines capables d’aspirer l’ensemble des données de n’importe quel smartphone : SMS, photos, localisations, données issues des applications…

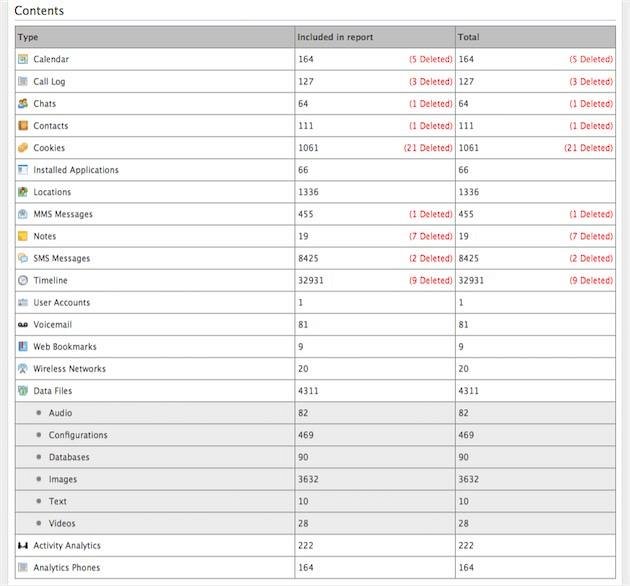

Exemple de données récoltées. Suite à un hack de la société Cellebrite en 2016

Ce nouveau système que les flics français nomment le « Kiosque » est un ordinateur commercialisé par une société israélienne Cellebrite basé sur logiciel du nom UFED InField. Il suffit aux flics de brancher votre téléphone à cette machine afin qu’ils puissent en moins de 10 minutes accéder à l’ensemble de son contenu sans avoir votre mot de passe, ou données biométriques.

Malgré que le chiffrement des téléphones Android et iOS est maintenant par défaut, ils sont capables d’outrepasser cette sécurité (« Bypass du bootloader via souvent une faille au sein du processeur graphique » pour les intimes).

Dans les dernières mises à jour du logiciel UFED, Cellebrite indique qu’ils sont capables de craquer plus de 25 000 « device profiles » (qu’on peut traduire rapidement par téléphones) et 10 000 applications (de différentes versions). Dans la liste, on peut y voir des applications de messageries chiffrées comme Telegram, Signal Messenger, Whatsapp (on prendra cela avec des pincettes, car on ne sait pas quelles données sont extraites).

Cellebrite, société créée en 2009, a vendu plus 35 000 systèmes UFED, 100 millions de chiffre d’affaires, effectif de 400 personnes avec des bureaux en Israël, aux États-Unis, au Brésil, en Allemagne, à Singapour et au Royaume-Uni.

Dans sa communication, Cellebrite nous fait une petite démonstration scénarisée de comment des flics peuvent s’introduire dans votre téléphone et rechercher l’ensemble de vos communications, déplacements…

Les flics français disent l’avoir déjà expérimenté lors du dernier G7 et ont trouvé ça « très positif ». Ils comptent installer 500 systèmes pour 2024 dans toute la France.